आर्टिफिशियल इंटेलिजेंस (AI) अब सिर्फ एक टेक्नोलॉजी नहीं, बल्कि साइबर क्राइम का सबसे बड़ा हथियार बन चुका है। जहां एक तरफ AI हमारी सिक्योरिटी को मजबूत कर रहा है, वहीं दूसरी तरफ हैकर्स इसे इस्तेमाल करके अटैक्स को ज्यादा स्मार्ट, तेज़ और पर्सनलाइज्ड बना रहे हैं।

2025 में ही AI-पावर्ड अटैक्स में भारी उछाल देखा गया – जैसे AI से जेनरेटेड फिशिंग ईमेल्स में 67% बढ़ोतरी, डीपफेक वॉइस अटैक्स में 81% ग्रोथ, और मालवेयर में AI का इस्तेमाल 23% केसों में। ट्रेंड माइक्रो और वेरिज़ॉन की रिपोर्ट्स के अनुसार, AI अब अटैक्स को ऑटोमेट कर रहा है, जिससे एक सिंगल हैकर महीने भर में 17 ऑर्गेनाइजेशंस को टारगेट कर सकता है। भारत में भी ये थ्रेट्स बढ़ रहे हैं, खासकर फाइनेंस, हेल्थकेयर और गवर्नमेंट सेक्टर में।

इस लंबी पोस्ट में हम डिटेल में समझेंगे कि हैकर्स AI का इस्तेमाल कैसे कर रहे हैं, रियल वर्ल्ड एग्जाम्पल्स, स्टैटिस्टिक्स, और सबसे जरूरी – आप या आपका बिजनेस कैसे सुरक्षित रह सकता है। चलिए शुरू करते हैं!

AI हैकर्स के लिए "गेम-चेंजर" बन गया है क्योंकि ये अटैक्स को स्केलेबल, एडाप्टिव और ह्यूमन-Лाइक बना देता है। पहले जहां हैकर्स को कोडिंग स्किल्स या मैन्युअल एफर्ट चाहिए होता था, अब AI टूल्स जैसे ChatGPT, Claude या ओपन-सोर्स मॉडल्स से वो सब ऑटोमेट हो रहा है। मुख्य तरीके ये हैं:

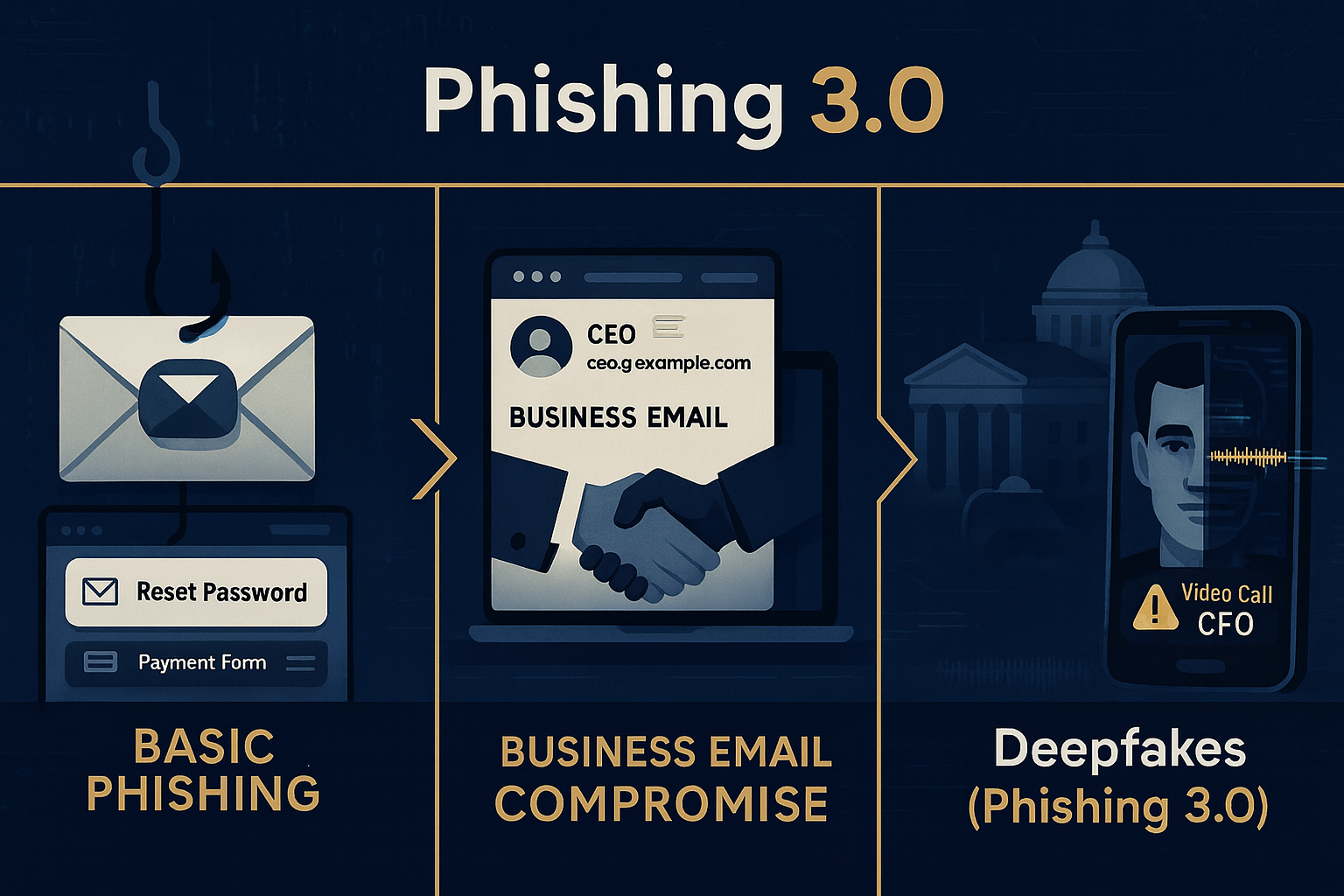

- AI-पावर्ड फिशिंग और स्पीयर फिशिंग

हैकर्स AI का इस्तेमाल करके हाइपर-पर्सनलाइज्ड ईमेल्स, मैसेजेस या स्क्रिप्ट्स जेनरेट करते हैं। AI विक्टिम की सोशल मीडिया प्रोफाइल, ईमेल हिस्ट्री या पब्लिक डेटा एनालाइज करके ऐसा कंटेंट बनाता है जो बिल्कुल रियल लगता है – जैसे बॉस की स्टाइल में ईमेल या फ्रेंड की तरह मैसेज।

- 2025 में AI-जेनरेटेड फिशिंग ईमेल्स 67% बढ़े (SQ Magazine रिपोर्ट)।

- LLM (Large Language Models) से स्पीयर फिशिंग अब पर्सोना-बेस्ड है – ओपन-सोर्स इंटेलिजेंस (OSINT) से विक्टिम की डिटेल्स निकालकर टारगेटिंग।

- एग्जाम्पल: नॉर्थ कोरियन हैकर्स AI डीपफेक्स यूज करके US में हाई-पेइंग रिमोट जॉब्स हासिल कर रहे हैं (PCMag रिपोर्ट)।

- डीपफेक और वॉइस क्लोनिंग अटैक्स

डीपफेक टेक्नोलॉजी से हैकर्स वीडियो, वॉइस या इमेज क्लोन करते हैं। सिर्फ 15-सेकंड की ऑडियो/वीडियो से CEO की नकल करके पैसे ट्रांसफर करवाना या सेंसिटिव इंफो लेना आसान हो गया।

- 2025 में डीपफेक-एनेबल्ड विशिंग (वॉइस फिशिंग) 1600% बढ़ी (Cybersecurity News)।

- बिजनेस ईमेल कंप्रोमाइज (BEC) में वॉइस क्लोनिंग 81% केसों में यूज हुई।

- रियल एग्जाम्पल: $25.6 मिलियन का डीपफेक फ्रॉड केस, जहां AI से CFO की वॉइस क्लोन करके ट्रांसफर करवाया गया।

- 2026 में डीपफेक-एज-अ-सर्विस (DaaS) और रियल-टाइम डीपफेक Zoom/Teams कॉल्स कॉमन होंगे।

- AI-जेनरेटेड मालवेयर और ऑटोनॉमस अटैक्स

हैकर्स AI से मालवेयर कोड जेनरेट करते हैं जो खुद एडाप्ट होता है – डिफेंस को एनालाइज करके एवेड करता है।

- 2025 में 23% मालवेयर पेलोड्स AI-एडाप्टिव थे।

- Anthropic की रिपोर्ट: एक सिंगल क्रिमिनल ने AI यूज करके रैंसमवेयर जेनरेट किया और बेसिक कोडिंग स्किल्स से बड़े अटैक्स किए।

- एजेंटिक AI (ऑटोनॉमस AI) अब रेकॉन्सेंस, एक्सप्लॉइट और डेटा एक्सफिल्ट्रेशन खुद करता है – ह्यूमन की जरूरत कम।

- एग्जाम्पल: EvilAI कैंपेन, जहां AI-जेनरेटेड कोड से क्रिटिकल सेक्टर्स ब्रिच हुए।

- अन्य उभरते थ्रेट्स

- प्रॉम्प्ट इंजेक्शन: AI सिस्टम्स को मैनिपुलेट करके सिक्योरिटी बायपास।

- डेटा पॉइजनिंग: AI मॉडल्स को गलत डेटा फीड करके कमजोर बनाना।

- ऑटोमेटेड रेकॉन्सेंस: AI से वल्नरेबिलिटी स्कैन और टारगेट सिलेक्शन।

- 2025 में 14% बड़े ब्रिचेस फुली ऑटोनॉमस AI से हुए।

ये थ्रेट्स इसलिए खतरनाक हैं क्योंकि AI बैरियर को कम कर रहा है – अब नॉविस हैकर्स भी प्रोफेशनल लेवल अटैक्स कर सकते हैं। ग्लोबल कॉस्ट: AI-पावर्ड ब्रिच का एवरेज कॉस्ट $5.72 मिलियन (Verizon DBIR 2025)।

आप कैसे बचें? प्रैक्टिकल डिफेंस स्ट्रेटजीज

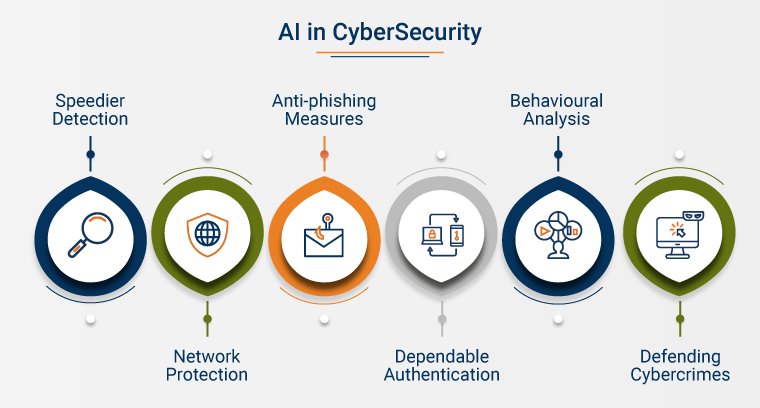

अच्छी खबर ये है कि AI ही डिफेंस का भी सबसे बड़ा टूल है। 2026 में रेजिलिएंस (तेज़ रिकवरी) पर फोकस करें, न कि सिर्फ प्रिवेंशन पर। यहां स्टेप-बाय-स्टेप गाइड:

- एम्प्लॉयी अवेयरनेस और ट्रेनिंग

- रेगुलर सिमुलेटेड AI फिशिंग और डीपफेक ट्रेनिंग करवाएं।

- साइन चेक करें: लाइटिंग, लिप-सिंक, आई मूवमेंट में गड़बड़ी।

- रूल: हर अर्जेंट रिक्वेस्ट (पेमेंट, पासवर्ड) को दूसरे चैनल से वेरिफाई करें।

- टेक्निकल डिफेंस

- AI-बेस्ड सिक्योरिटी टूल्स: EDR/XDR, थ्रेट इंटेलिजेंस जो AI अटैक्स डिटेक्ट करें।

- मल्टी-फैक्टर ऑथेंटिकेशन (MFA): फिशिंग-रेसिस्टेंट MFA (जैसे FIDO2) यूज करें।

- डीपफेक डिटेक्शन टूल्स: मेटाडेटा एनालिसिस और आर्टिफैक्ट चेक।

- Zero Trust मॉडल: कभी ट्रस्ट न करें, हमेशा वेरिफाई करें।

- पोस्ट-क्वांटम क्रिप्टोग्राफी: फ्यूचर थ्रेट्स के लिए तैयार रहें।

- ऑर्गेनाइजेशनल स्टेप्स

- AI गवर्नेंस फ्रेमवर्क बनाएं – अपने AI टूल्स को सिक्योर करें।

- रेगुलर ऑडिट और SBOM (Software Bill of Materials) यूज करें।

- ऑफलाइन बैकअप और इंसिडेंट रिस्पॉन्स प्लान रखें।

- भारत में: DPDP एक्ट, CERT-In गाइडलाइंस फॉलो करें।

- पर्सनल लेवल टिप्स

- स्ट्रॉंग, यूनिक पासवर्ड और पासवर्ड मैनेजर यूज करें।

- संदिग्ध लिंक्स/कॉल्स पर क्लिक न करें।

- प्राइवेसी सेटिंग्स टाइट रखें – कम पब्लिक डेटा, कम टारगेटिंग।

AI आर्म्स रेस में जीतने के लिए :-

2026 AI की आर्म्स रेस का साल है – हैकर्स AI यूज कर रहे हैं, लेकिन डिफेंडर्स भी। जो ऑर्गेनाइजेशंस AI को अपनी सिक्योरिटी में इंटीग्रेट करेंगे, वो आगे रहेंगे। छोटी-छोटी आदतें जैसे अवेयरनेस, अपडेट्स और वेरिफिकेशन बड़ा फर्क डालेंगी।

अगर आपके पास कोई स्पेसिफिक क्वेश्चन है या और डिटेल चाहिए (जैसे कोई टूल रेकमेंडेशन), तो कमेंट करें! अपने दोस्तों से शेयर करें और साइबर सेफ रहें। 🇮🇳🔒